The Requested Template is not Supported by this CA (Error 0x80094800)

Problem:

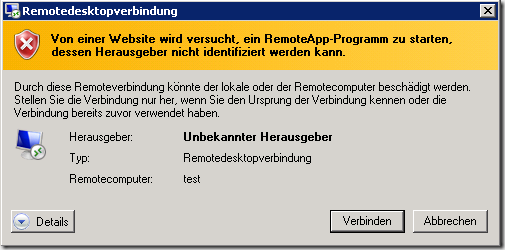

Ich hatte vor einigen tagen das Problem, dass ich ein neu erstelltes Zertifikats-Template nicht ausrollen konnte. Immer wenn der Benutzer das Zertifikat angefordert hatte, bekam ich folgende Fehlermeldung:

Lösung:

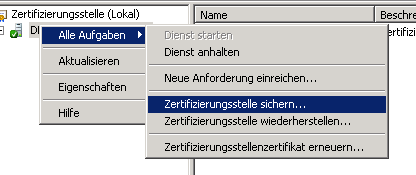

Die Lösung war mal wieder einfach und simpel. Nachdem ich mir ein Default-Template der CA angeschaut hatte, fiel es mir wie Schuppen von den Augen. Es ist zwingend nötig, dass die Gruppe der "Authenticated Users" das Recht "Read" besitzen, damit das Enrollment funktioniert. Es genügt nicht, dass der Benutzer oder die Gruppe die Berechtigung besitzt. Ein ähnliches Thema, wie bei der Sicherheitsfilterung von Gruppenrichtlinien.

Ich hatte vor einigen tagen das Problem, dass ich ein neu erstelltes Zertifikats-Template nicht ausrollen konnte. Immer wenn der Benutzer das Zertifikat angefordert hatte, bekam ich folgende Fehlermeldung:

“The requested certificate template is not supported by the CA. Denied by Policy Module 0x80094800, The request was for a certificate template that is not supported by the Active Directory Certificate Services policy:XXXXXXXXX. CRTSRV_E_UNSUPPORTED_CERT_TYPE”Ich habe also erneut das Template geprüft und einen Fehler bei den Berechtigungen vermutet. Der Benutzer hatte "Read" und "Enroll" Berechtigung, was eigentlich hättte genügen müssen.

Lösung:

Die Lösung war mal wieder einfach und simpel. Nachdem ich mir ein Default-Template der CA angeschaut hatte, fiel es mir wie Schuppen von den Augen. Es ist zwingend nötig, dass die Gruppe der "Authenticated Users" das Recht "Read" besitzen, damit das Enrollment funktioniert. Es genügt nicht, dass der Benutzer oder die Gruppe die Berechtigung besitzt. Ein ähnliches Thema, wie bei der Sicherheitsfilterung von Gruppenrichtlinien.