Debian 12 - Probleme mit NVIDIA Treiber 590.11.XX

Nach einem Update meines Debian 12 Systems auf die aktuellsten Treiber hat nichts mehr funktioniert.

Die Grafik hat zwar funktioniert allerdings wurden meine Input Quellen gestört. Die Tastatur hat komische Zeichen gesendet und es war immer wieder als ob mir jemand die Cursor Tasten zwischen durch drückt. Kurzum ein arbeiten war nicht mehr möglich. Nach meiner Analyse habe ich den aktuellen NVIDIA Treiber als Verursacher ausgemacht.

Zuerst hab ich mal alles runter geworfen das mit nvida zu tun hatte.

Mehr Infos : Nvidia Driver

Die Grafik hat zwar funktioniert allerdings wurden meine Input Quellen gestört. Die Tastatur hat komische Zeichen gesendet und es war immer wieder als ob mir jemand die Cursor Tasten zwischen durch drückt. Kurzum ein arbeiten war nicht mehr möglich. Nach meiner Analyse habe ich den aktuellen NVIDIA Treiber als Verursacher ausgemacht.

Zuerst hab ich mal alles runter geworfen das mit nvida zu tun hatte.

sudo apt purge nvidia-*Um das Problem zu lösen habe ich dann den Treiber auf den 580er Zweig gepinnt, dazu folgende Datei anlegen /etc/apt/preferences.d/nvidia-driver-pin und diesen Inhalt einfügen

# Basic driver packages, includes foreign architectures Package: src:nvidia-graphics-drivers:any src:nvidia-kmod-open:any Pin: version 580* Pin-Priority: 1000 # Basic driver packages, only in the native architectures Package: src:nvidia-modprobe src:nvidia-persistenced src:nvidia-settings src:nvidia-xconfig Pin: version 580* Pin-Priority: 1000 # Meta packages, includes foreign architectures # cuda-compat, built from cuda-drivers must not be part of the pinning Package: cuda-drivers* src:nvidia-open:any Pin: version 580* Pin-Priority: 1000 # Extra driver packages, only in the native architectures Package: src:libnvidia-nscq src:libnvsdm src:nvidia-fabricmanager src:nvidia-imex src:nvlink5 src:fabricmanager src:imex Pin: version 580* Pin-Priority: 1000dann die Treiber erneut installieren mit

sudo apt install cuda-driversDie Lösung funktioniert nur wenn das NVIDIA Repository eingebunden ist !

Mehr Infos : Nvidia Driver

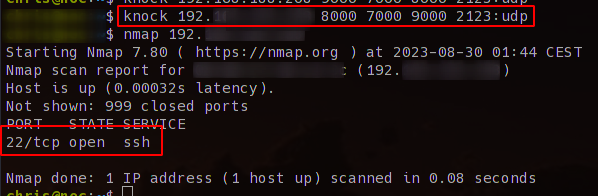

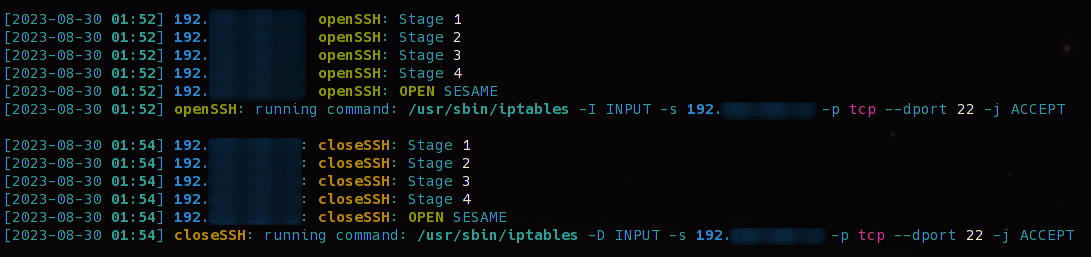

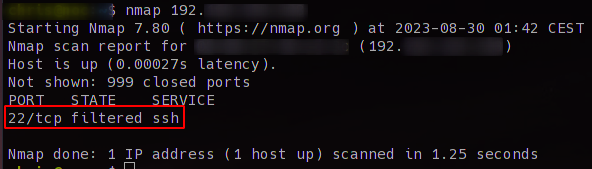

Ruft man jetzt knock auf dem Client mit der richtigen Sequenz auf wird der Port geöffnet

Ruft man jetzt knock auf dem Client mit der richtigen Sequenz auf wird der Port geöffnet