Printserver Migration Part #2: Export Printer and Printer Settings

Ich stelle hier ein paar Skripte zur Verfügung, welche einem die Migration eines Printservers etwas vereinfachten. Selbstverständlich kann man das auch mir Printmig oder anderen Tools durchführen. Ich wollte meinen neuen Printserver from scratch neu installieren, daher der etwas andere Weg. Die Migration wird in vier Teile erfolgen:

Part #2: Export Drucker mit allen Settings in eine XML-Datei

Mit dem nachfolgenden Skript erfolgt der Export aller installierten Drucker, welche Netzwerkdrucker sind. Es wird eine CSV mit den grundlegenden Druckerinformationen erstellt. Außerdem wird für jeden Drucker die Konfiguration in eine XML-Datei exportiert, welche die komplette Konfiguration der Schächte und Papierquellen etc. enthält. Mit diesen Informationen können später die Drucker vollständig auf dem neuen Server wiederhergestellt werden.

Export-Printer_and_Printerconfiguration.ps1

Part #1: Export TCP- und LPR-Ports

Part #2: Export Drucker mit allen Settings in eine XML-Datei

Part #3: Import TCP- und LPR-Ports

Part #4: Import aller Drucker mit allen Settings

Part #2: Export Drucker mit allen Settings in eine XML-Datei

Mit dem nachfolgenden Skript erfolgt der Export aller installierten Drucker, welche Netzwerkdrucker sind. Es wird eine CSV mit den grundlegenden Druckerinformationen erstellt. Außerdem wird für jeden Drucker die Konfiguration in eine XML-Datei exportiert, welche die komplette Konfiguration der Schächte und Papierquellen etc. enthält. Mit diesen Informationen können später die Drucker vollständig auf dem neuen Server wiederhergestellt werden.

Export-Printer_and_Printerconfiguration.ps1

<#

.NAME

Export-Printer_and_Printerconfiguration.ps1

.AUTHOR

Ralf Entner

.SYNOPSIS

Script exports all network printers and printer settings.

.DESCRIPTION

Script exports all network Printers with all settings to a single csv file.

The printer configurations are also exported in a xml file for each printer name (printername.xml)

The export includes name, shared name, port name, driver name, location, comment und publishing information.

.NOTES

The script exports only network printers.

.COMPONENT

No powershell modules needed

.LINK

No Links

.Parameter ParameterName

$CSVPath - Define export path of the csv file

$XMLPath - Define export path of xml file for each printer configuration

#>

# Export CSV path

$CSVPath = "C:\Printmig\Printers.csv"

$XMLPath = "C:\Printmig\"

# Get all printers and informtaions

$Printers = Get-Printer | ?{$_.PortName -ne "PORTPROMPT:"} | select Name, ShareName, PortName, DriverName, Location, Comment, Published, Shared

# Export Printers to csv

$Printers | Export-Csv -Path $CSVPath -Delimiter ";" -Encoding UTF8 -NoTypeInformation

Foreach ($Printer in $Printers){

#Exportpaht for XML

$XMLFilePath = $XMLPath + $Printer.Name + ".xml"

# Export PrinterConfiguration to XML

$GPC = get-printconfiguration -PrinterName $Printer.Name

$GPC.PrintTicketXML | out-file $XMLFilePath

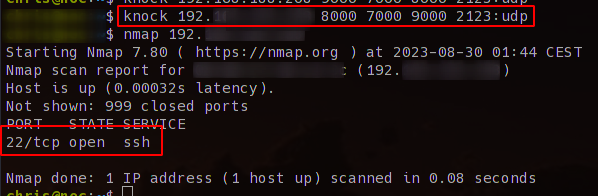

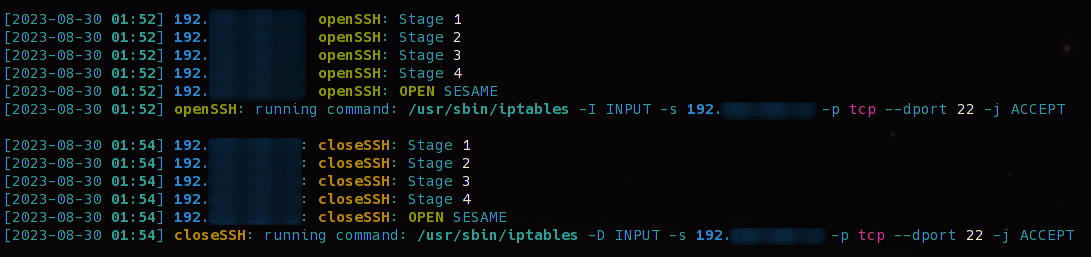

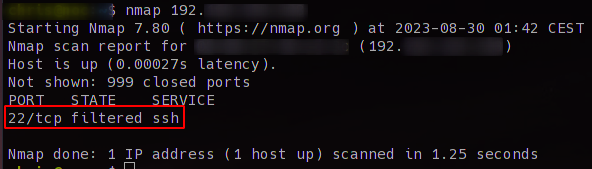

} Ruft man jetzt knock auf dem Client mit der richtigen Sequenz auf wird der Port geöffnet

Ruft man jetzt knock auf dem Client mit der richtigen Sequenz auf wird der Port geöffnet