Windows: Server hängt mit "System wird vorbereitet. Schalten Sie den Computer nicht aus"

Problem:

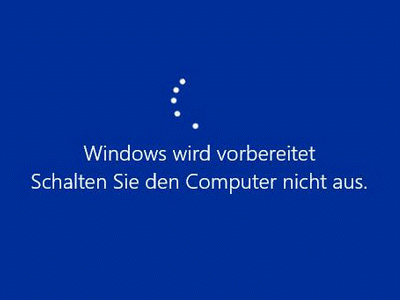

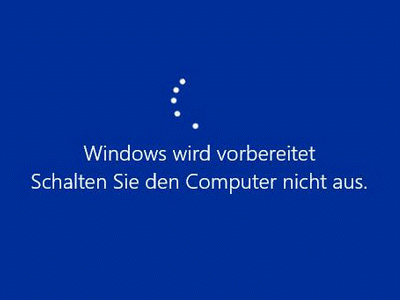

Nach der Installation von mehreren Microsoft Patches auf einem Server musste ich diesen neu starten. Diese blieb jedoch bei der Meldung hängen und ich habe fast 20 Minuten gewartet, ohne das sich etwas tut:

Ich wollte den Server nicht einfach "hart" ausschalten...

Lösung:

Von einem anderen Server aus konnte ich mir die Dienste anzeigen lassen. Hier war der Dienst "Windows Modules Installer" im Status "wird beendet" und wurde aber nie beendet. Also müssen wir diesen remote beenden. Dazu habe ich das Windows-eigene Tool "Taskkill" genommen und den Installer-Dienst remote mit folgendem Befehl beendet:

taskkill /S hostname /IM trustedinstaller.exe

Nach wenigen Sekunden war der Dienst beendet und der Neustart wurde problemlos durchgeführt.

Man kann das auch mit PSEXEC von dne Sysinternals Tools machen.

Nach der Installation von mehreren Microsoft Patches auf einem Server musste ich diesen neu starten. Diese blieb jedoch bei der Meldung hängen und ich habe fast 20 Minuten gewartet, ohne das sich etwas tut:

Ich wollte den Server nicht einfach "hart" ausschalten...

Lösung:

Von einem anderen Server aus konnte ich mir die Dienste anzeigen lassen. Hier war der Dienst "Windows Modules Installer" im Status "wird beendet" und wurde aber nie beendet. Also müssen wir diesen remote beenden. Dazu habe ich das Windows-eigene Tool "Taskkill" genommen und den Installer-Dienst remote mit folgendem Befehl beendet:

taskkill /S hostname /IM trustedinstaller.exe

Nach wenigen Sekunden war der Dienst beendet und der Neustart wurde problemlos durchgeführt.

Man kann das auch mit PSEXEC von dne Sysinternals Tools machen.