Vorgehenweise um ein sicheres ActiveDirectroy-Schema-Update durchzuführen

Viele haben bestimmt schon ein ActiveDirectory-Schema-Update durchgeführt, ohne sich der Risiken bewusst zu sein, oder diese zu ignorieren. Ich hatte vor kurzem das erste Mal einen Stromausfall bei einem Schema-Update - glücklicherweise in einer Demo-Umgebung. Das Schema war danach zerstört und hatte sich aber beim Neustart der Server bereits repliziert - ActiveDirectory komplett zerstört, nur noch Fehlermeldungen beim Zugriff auf Objekte!

Um das zu verhindern, habe ich mir eine Anleitung zusammengebaut, in der ich wie folgt vorgehe:

1.) Verzeichnis-Replikation auf dem Schemamaster deaktivieren

2.) ADPREP durchführen

3.) Testen des Zugriffs auf die AD (ActiveDirectory-Benutzer und -Computer)

4.) Verzeichnis-Replikation wieder aktivieren

5.) Test der ActiveDirectory

Dazu gehe ich wie folgt vor:

1.) Schemamaster finden

Dazu verwende ich den Befehl "

netdom query fsmo" und schau, welcher DC der Schemamaster ist

2.) Aktuelle Schema-Version ermitteln

Hierzu verwende ich auf dem Schemamaster den Befehl

DSQUERY.

Hier ein Beispiel für die Domäne DEMO.LOCAL

dsquery * CN=Schema,CN=Configuration,DC=DEMO,DC=LOCAL -Scope Base -attr objectVersion

Kleiner Tipp, falls es sich um ein Exchange-Schema-Update handelt - mit diesem Befehl kann ich die Exchange-Version des Schemas auslesen:

dsquery * CN=ms-Exch-Schema-Version-Pt,cn=schema,cn=configuration,dc=DEMO,dc=INTERN -scope base -attr rangeUpper

3.) Verzeichnis-Replikation auf dem Schemamaster deaktivieren

Hierzu verwendet ich die den Befehl "

repadmin" um die eingehende und ausgehende Replikation zu deaktivieren:

(SCHEMAMASTER-NAME muss angepasst werden)

repadmin /options SCHEMAMASTER-NAME +DISABLE_OUTBOUND_REPL

repadmin /options SCHEMAMASTER-NAME +DISABLE_INBOUND_REPL

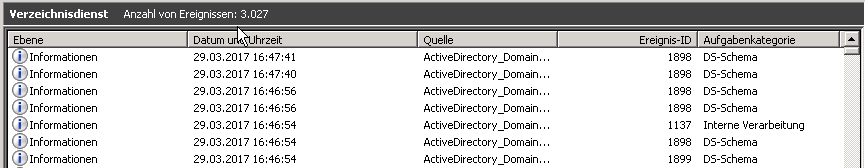

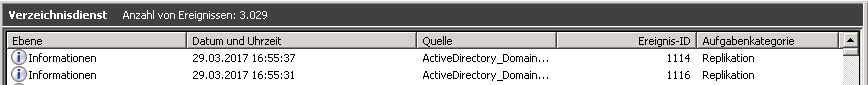

Danach findet man im Ereignisprotokoll die Ereignisse

1113 und

1115, die darauf hinweisen, dass eingehende und ausgehende Replikation vom Benutzer deaktiviert wurde (Ereignisprotokoll VERZEICHNISDIENST)

4.) Schema-Update durchführen

4.) Schema-Update durchführen

Jetzt führt man das Schema-Update durch mittels diesen drei Befehlen:

adprep /forestprep

adprep /domainprep

adprep /rodcprep

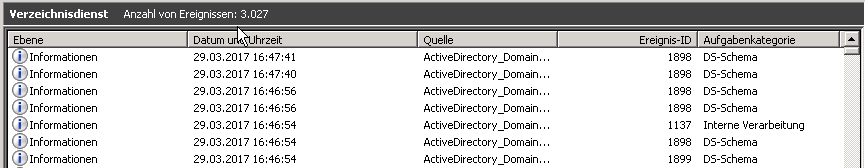

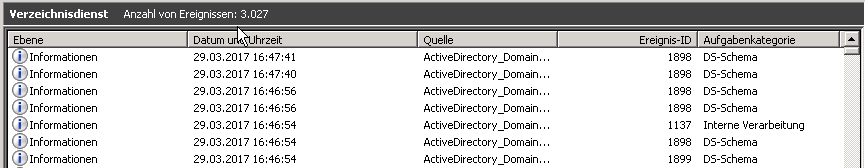

Im Ereignis-Protokoll werden die Aktualisierungen auch mit protokolliert:

5.) Prüfen der neuen Schema-Version

5.) Prüfen der neuen Schema-Version

Nun kann man mittels DSQUERY-Befehl prüfen, ob die neue Schema-Version vorliegt

dsquery * CN=Schema,CN=Configuration,DC=DEMO,DC=LOCAL -Scope Base -attr objectVersion

Als Test dann man sich mal auf einen anderen DC einloggen und den Befehl ebenfalls durchführen.

Hier wird man sehen, dass die Schema-Version noch die alte Version ist, da die Replikation nicht aktiv ist!

6.) Testzugriff auf die AD auf dem Schemamaster

Öffnen Sie einige AD-Konsolen auf dem gerade aktualisieren Schemamaster und klicken Sie sich durch, ob es zu Fehlermeldungen kommt. Wenn alles in Ordnung ist, dann können Sie die Replikation wieder aktivieren.

7.) Replikation wieder aktivieren und das Schema global aktualisieren

Starten Sie auf dem Schemamaster mittels der nachfolgenden Befehle wieder die ein- und ausgehende Replikation:

repadmin /options SCHEMAMASTER-NAME -DISABLE_OUTBOUND_REPL

repadmin /options SCHEMAMASTER-NAME -DISABLE_INBOUND_REPL

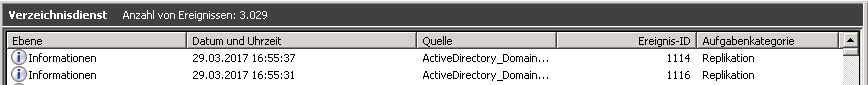

Das Aktivieren der Replikation wird ebenfalls wieder im Ereignisprotokoll angezeigt:

8.) Prüfen der neuen Schema-Version

8.) Prüfen der neuen Schema-Version

Starten Sie die Replikation der DCs manuell oder warten Sie den Zyklus ab. Danach prüfen Sie auf allen bestehenden DCs, ob das Schema übernommen wurde mittels des vorherigen

DSQUERY-Befehl.

9.) FERTIG!

Damit haben Sie eine risikoarme Schema-Erweiterung durchgeführt und minimieren das Risiko, dass die ActiveDirectory beschädigt wird.

Quellen für die Hilfestellung:

Directory Services: Upgrading AD DS Schema to Windows Server 2016

ANTARY: Active Directory Schema Version herausfinden