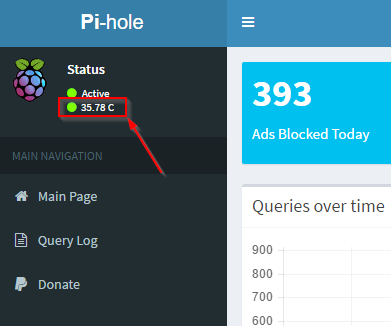

Temperatur auf der Admin Seite von Pihole anzeigen

Wie ihr hier auf dem Screenshot sehen könnt wird bei mir die Temperatur direkt in der Admin Webseite mit angezeigt.

Es liegt hier eine Farbskala zugrunde.

Alles bis 60 °C = grün

Zwischen 61 °C und 79 °C = gelb

Alles über 80 °C = rot

Ich wurde schon mehrmals deswegen angeschrieben wie ich das realisiert habe, ist ganz einfach

1.) Anmelden über ssh auf dem Pihole System

2.) folgenden Befehl ausführen

3.) Dort sucht ihr nach diesem Block

4.) Darunter fügt ihr die Temperatur ein indem ihr diesem Block direkt darunter kopiert (bei mir Zeile 114)

Es liegt hier eine Farbskala zugrunde.

Alles bis 60 °C = grün

Zwischen 61 °C und 79 °C = gelb

Alles über 80 °C = rot

Ich wurde schon mehrmals deswegen angeschrieben wie ich das realisiert habe, ist ganz einfach

1.) Anmelden über ssh auf dem Pihole System

2.) folgenden Befehl ausführen

nano /var/www/html/admin/header.html

3.) Dort sucht ihr nach diesem Block

"0") {

echo ' Active

';

} else {

echo ' Offline

';

}

4.) Darunter fügt ihr die Temperatur ein indem ihr diesem Block direkt darunter kopiert (bei mir Zeile 114)

// Temperatur auslesen und darstellen

$datei = "/sys/class/thermal/thermal_zone0/temp";

// Datei zeilenweise auslesen

$zeile = file($datei);

$temp = $zeile[0];

$temp0 = substr($temp,0,2);

$temp1 = number_format($temp / 1000,2, '.', '');

// bis 60 Grad ok

if ($temp0 <= 60) {

echo ' ' . $temp1 . ' C';

}

// ab 61 Grad warning

if ($temp0 >= 61 AND $temp <= 79) {

echo ' ' . $temp1 . ' C';

}

// ab 80 Grad Critical

if ($temp0 >= 80) {

echo ' ' . $temp1 . ' C';

}