CheckMK : local check für Mailstore

Ich hab hier einen kleinen Check in Powershell für Mailstore gebaut. Hier wird ein Job überprüft ob das Ergebnis "succeeded" ist wenn ja ist der Job ok. Sollte etwas anderes als Rückgabewert kommen wird ein Fehler ausgegeben.

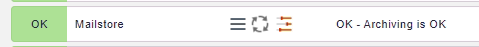

In der CheckMK Oberfläche sieht das ganze dann so aus:

Hier gehts zum github Repo : https://github.com/Mokkujin/Checks-for-Check_MK

Quelle:

https://help.mailstore.com/de/server/PowerShell_API-Wrapper_Tutorial

https://help.mailstore.com/en/server/MailStore_Server_Service_Configuration

https://help.mailstore.com/de/server/Administration_API_-_Function_Reference

In der CheckMK Oberfläche sieht das ganze dann so aus:

Hier gehts zum github Repo : https://github.com/Mokkujin/Checks-for-Check_MK

Quelle:

https://help.mailstore.com/de/server/PowerShell_API-Wrapper_Tutorial

https://help.mailstore.com/en/server/MailStore_Server_Service_Configuration

https://help.mailstore.com/de/server/Administration_API_-_Function_Reference