xz-utils supply-chain attack : Scan nach Versionen

Leider wurde heute ein cve für die xz-utils veröffentlicht. Hier wurde eine supply-chain attack durchgeführt und schadhafter Code eingeschleust.

https://www.tenable.com/blog/frequently-asked-questions-cve-2024-3094-supply-chain-backdoor-in-xz-utils

Ich hab dann meine Server durch gescannt nach verwundbaren Versionen. Hier das ansible-playbook dazu.

Der Output sieht dann so aus :

Links:

https://www.tenable.com/cve/CVE-2024-3094

https://lists.debian.org/debian-security-announce/2024/msg00057.html

https://www.redhat.com/en/blog/urgent-security-alert-fedora-41-and-rawhide-users

https://www.tenable.com/blog/frequently-asked-questions-cve-2024-3094-supply-chain-backdoor-in-xz-utils

Ich hab dann meine Server durch gescannt nach verwundbaren Versionen. Hier das ansible-playbook dazu.

---

- name: Scan for xz-utils and output Version

hosts: all

become: true

gather_facts: true

tasks:

- name: Get Packages

ansible.builtin.package_facts:

manager: apt

register: packages

- name: scan for xz-utils

ansible.builtin.set_fact:

xz_ver: "{{ packages.ansible_facts.packages['xz-utils'][0].version }}"

- name: ouput Package Version

ansible.builtin.debug:

var: xz_verDer Output sieht dann so aus :

TASK [ouput Package Version] ******************

ok: [HOSTNAME] => { "xz_ver": "5.4.1-0.2" }

...

Links:

https://www.tenable.com/cve/CVE-2024-3094

https://lists.debian.org/debian-security-announce/2024/msg00057.html

https://www.redhat.com/en/blog/urgent-security-alert-fedora-41-and-rawhide-users

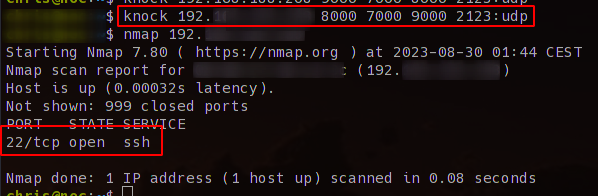

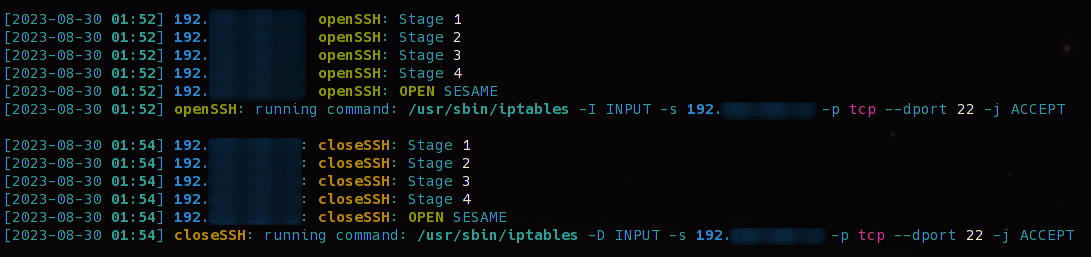

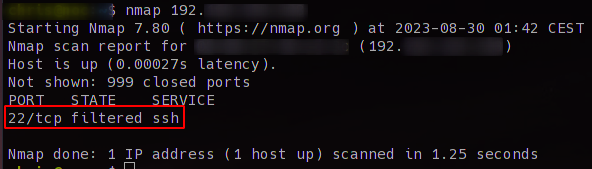

Ruft man jetzt knock auf dem Client mit der richtigen Sequenz auf wird der Port geöffnet

Ruft man jetzt knock auf dem Client mit der richtigen Sequenz auf wird der Port geöffnet