Search-Mailbox: Unerwünschte Mails aus Postfächern suchen/entfernen

Bei einer SPAM-Welle ist es eventuell nötig, dass bestimmte Mails direkt aus dem Postfach der Benutzer entfernt werden müssen. Dazu ist eine Abstimmung mit dem DSB nötig, da es hier um einen direkten Eingriff in die Postfächer geht. Außerdem ist ein sehr umsichtiger Umgang mit diesem Befehl nötig, da durch die Eingabe von fehlerhaften Parametern ganze Postfächer geleert werden können!

Zum Einsatz kommt hier das cmdlet Search-Mailbox, welches von Microsoft offiziell abgekündigt wurde. Dieses wurde offiziell durch das cmdlet New-ComplianceSearch ersetzt, wird aber immer noch onPrem und in der Cloud unterstützt.

Warum verwende ich trotzdem das alte cmdlet?

Da das New-ComplianceSearch keinen DELETE mehr zulässt, sondern nur noch suchen kann (Datenschutzkonform).

Gibt es Beschränkungen des cmdlets?

Search-Mailbox hat eine Begrenzung von 10.000 Ereignissen pro Postfach und muss ggf. mehrfach ausgeführt werden.

Quelle Microsofts Docs: Search-Mailbox (ExchangePowerShell) | Microsoft Docs

Damit man das cmdlet überhaupt ausführen darf sind die zwei folgenden Exchange-Administrator-Rollen für den AD-Benutzer, welches den Befehl ausführt, nötig:

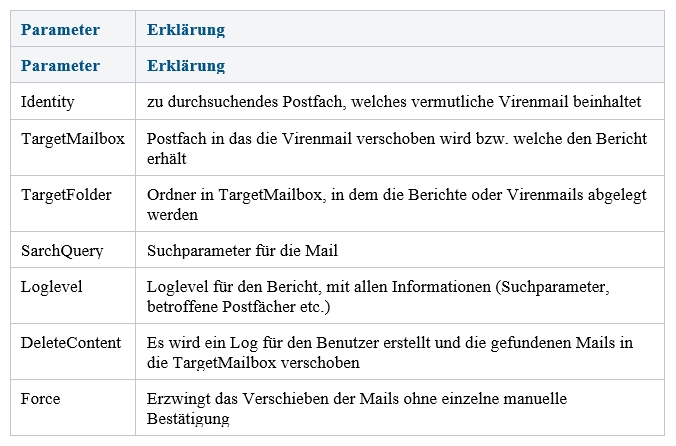

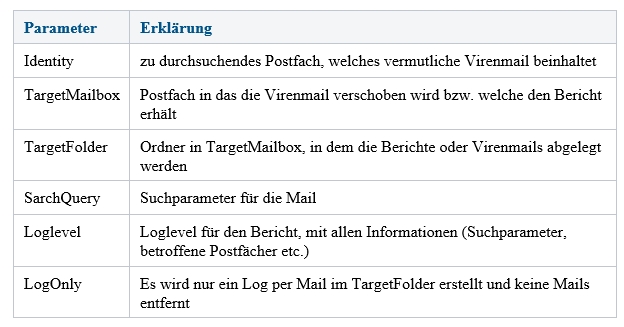

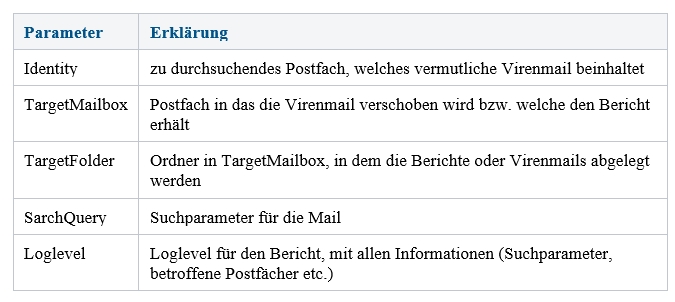

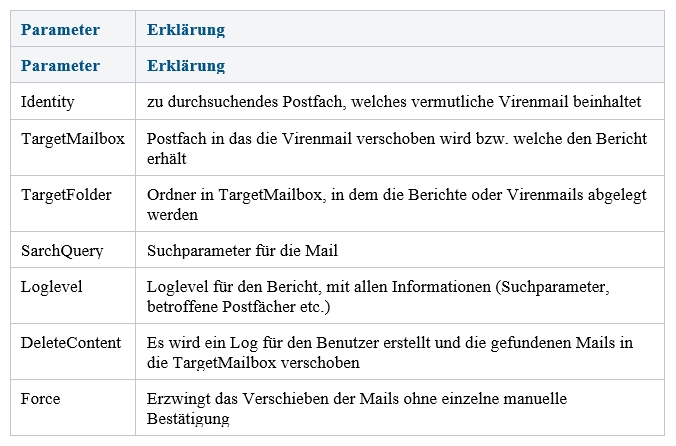

Das cmdlet hat drei Funktions-Modis:

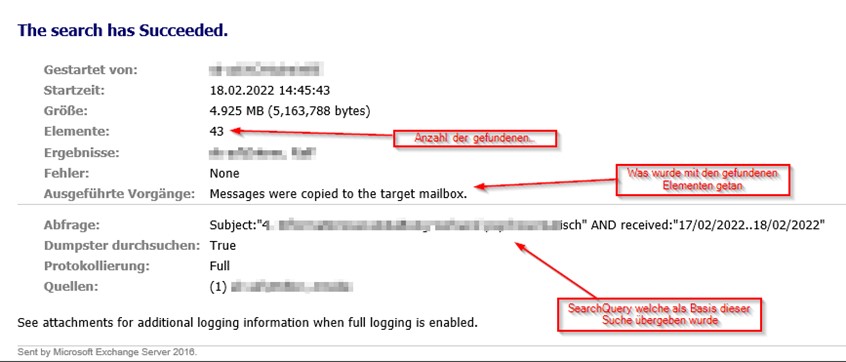

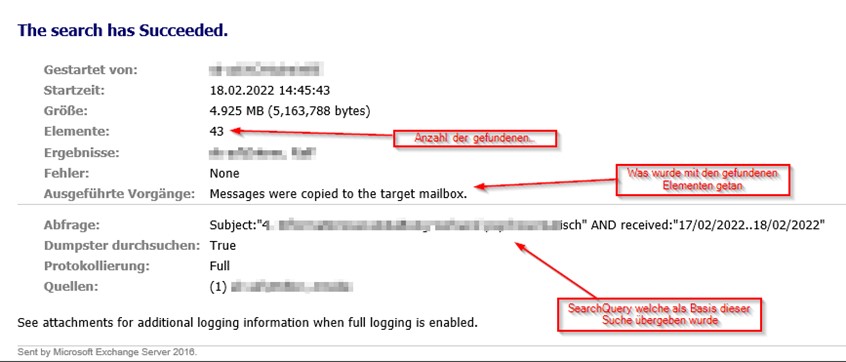

Der Bericht sieht dann wie folgt aus:

Beispiele

Beispiel 1 - Postfach durchsuchen und nur Bericht erstellen

Hier wird das Postfach von MMustermann durchsucht nach Mails mit dem Betreff "Virus" und Eingang am 07./08.02.2022. Es wird nur ein Bericht erstellt und keine Mails gelöscht oder kopiert. Der Bericht erfolgt an mailadmin@xyz.de im Ordner SPAM

Beispiel 2 - Postfach durchsuchen, Bericht erstellen, Mails kopieren, original Mails im Benutzerpostfach nicht löschen

Hier wird das Postfach von MMustermann durchsucht nach Mails mit dem Betreff "Virus" und Eingang am 07./08.02.2022. Es wird ein Bericht erstellt und die Mails in das Postfach mailadmin@xyz.de in den Ordner SPAM kopiert. Der Bericht erfolgt an mailadmin@xyz.de im Ordner SPAM. Die originalen Mails Bleiben beim Benutzer ERHALTEN.

Beispiel 3 - Postfach durchsuchen, Bericht erstellen, Mails kopieren, original Mails im Benutzerpostfachr LÖSCHEN

Hier wird das Postfach von MMustermann durchsucht nach Mails mit dem Betreff "Virus" und Eingang am 07./08.02.2022. Es wird ein Bericht erstellt und die Mails in das Postfach mailadmin@xyz.de in den Ordner SPAM verschoben. Der Bericht erfolgt ebenfalls an mailadmin@xyz.de im Ordner SPAM. Die verschobenen Mails werden in Unterordner pro Postfach abgelegt inkl. der Ordner Struktur, in der sie gefunden wurden.

Beispiel 4 - Postfachdatenbank durchsuchen, Bericht erstellen, Mails kopieren, original Mails im Benutzerpostfach LÖSCHEN

Hier werden alle Postfächer der Postfachdatenbank MBXDB1 nach Mails mit dem Betreff "Virus" und Eingang am 07./08.02.2022 durchsucht. Es wird ein Bericht pro Postfach erstellt und die Mails in das Postfach mailadmin@xyz.de in den Ordner SPAM verschoben. Der Bericht erfolgt ebenfalls an mailadmin@xyz.de im Ordner SPAM. Die verschobenen Mails werden in Unterordner pro Postfach abgelegt inkl. der Ordner Struktur, in der sie gefunden wurden.

Zum Einsatz kommt hier das cmdlet Search-Mailbox, welches von Microsoft offiziell abgekündigt wurde. Dieses wurde offiziell durch das cmdlet New-ComplianceSearch ersetzt, wird aber immer noch onPrem und in der Cloud unterstützt.

Warum verwende ich trotzdem das alte cmdlet?

Da das New-ComplianceSearch keinen DELETE mehr zulässt, sondern nur noch suchen kann (Datenschutzkonform).

Gibt es Beschränkungen des cmdlets?

Search-Mailbox hat eine Begrenzung von 10.000 Ereignissen pro Postfach und muss ggf. mehrfach ausgeführt werden.

Quelle Microsofts Docs: Search-Mailbox (ExchangePowerShell) | Microsoft Docs

Damit man das cmdlet überhaupt ausführen darf sind die zwei folgenden Exchange-Administrator-Rollen für den AD-Benutzer, welches den Befehl ausführt, nötig:

Discovery Management

Exchange Mailbox Import Export

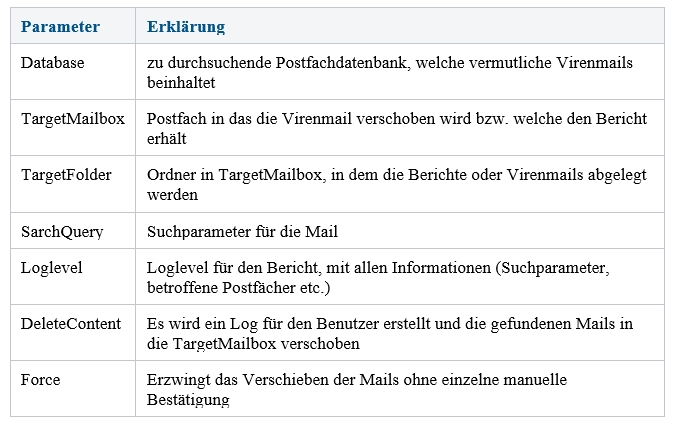

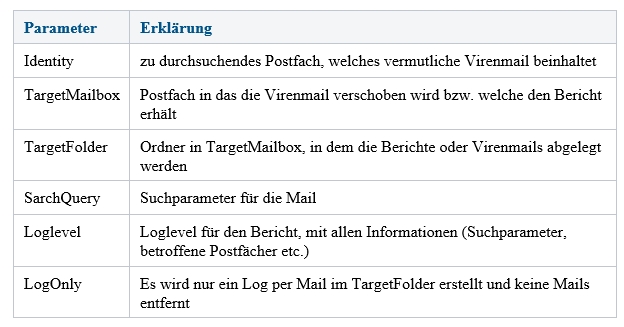

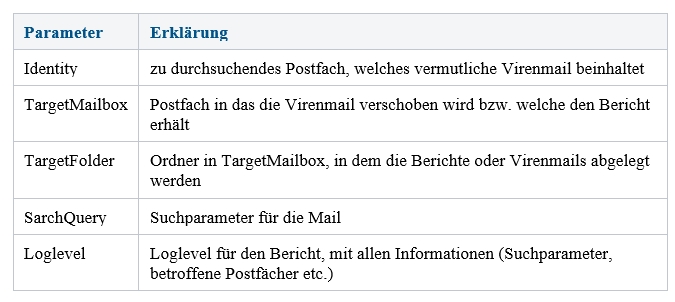

Das cmdlet hat drei Funktions-Modis:

LogOnly = Es wird nur ein Bericht erstellt, aber keine Mail gelöscht/verschoben

ohne Parameter = Es wird ein bericht erstellt und die gefundenen Mails werden in die TargetMailbox kopiert bleiben aber auch im originalen Postfach vorhanden

DeleteContent = Es wird ein bericht erstellt und die gefunden Mails werden in die Target;ailbox verschoben - die Mail ist im originalen Postfach NICHT mehr vorhanden

Der Bericht sieht dann wie folgt aus:

Beispiele

Beispiel 1 - Postfach durchsuchen und nur Bericht erstellen

Hier wird das Postfach von MMustermann durchsucht nach Mails mit dem Betreff "Virus" und Eingang am 07./08.02.2022. Es wird nur ein Bericht erstellt und keine Mails gelöscht oder kopiert. Der Bericht erfolgt an mailadmin@xyz.de im Ordner SPAM

Search-Mailbox -Identity MMustermann -TargetMailbox mailadmin@xyz.de -TargetFolder "SPAM" -SearchQuery {Subject:"Virus" AND received:"07/02/2022..08/02/2022"} -LogLevel Full -LogOnly

Beispiel 2 - Postfach durchsuchen, Bericht erstellen, Mails kopieren, original Mails im Benutzerpostfach nicht löschen

Hier wird das Postfach von MMustermann durchsucht nach Mails mit dem Betreff "Virus" und Eingang am 07./08.02.2022. Es wird ein Bericht erstellt und die Mails in das Postfach mailadmin@xyz.de in den Ordner SPAM kopiert. Der Bericht erfolgt an mailadmin@xyz.de im Ordner SPAM. Die originalen Mails Bleiben beim Benutzer ERHALTEN.

Search-Mailbox -Identity MMustermann -TargetMailbox mailadmin@xyz.de -TargetFolder "SPAM" -SearchQuery {Subject:"Virus" AND received:"07/02/2022..08/02/2022"} -LogLevel Full

Beispiel 3 - Postfach durchsuchen, Bericht erstellen, Mails kopieren, original Mails im Benutzerpostfachr LÖSCHEN

Hier wird das Postfach von MMustermann durchsucht nach Mails mit dem Betreff "Virus" und Eingang am 07./08.02.2022. Es wird ein Bericht erstellt und die Mails in das Postfach mailadmin@xyz.de in den Ordner SPAM verschoben. Der Bericht erfolgt ebenfalls an mailadmin@xyz.de im Ordner SPAM. Die verschobenen Mails werden in Unterordner pro Postfach abgelegt inkl. der Ordner Struktur, in der sie gefunden wurden.

Search-Mailbox -Identity MMustermann -TargetMailbox mailadmin@xyz.de -TargetFolder "SPAM" -SearchQuery {Subject:"Virus" AND received:07/02/2022..08/02/2022} -LogLevel Full -DeleteContent -Force

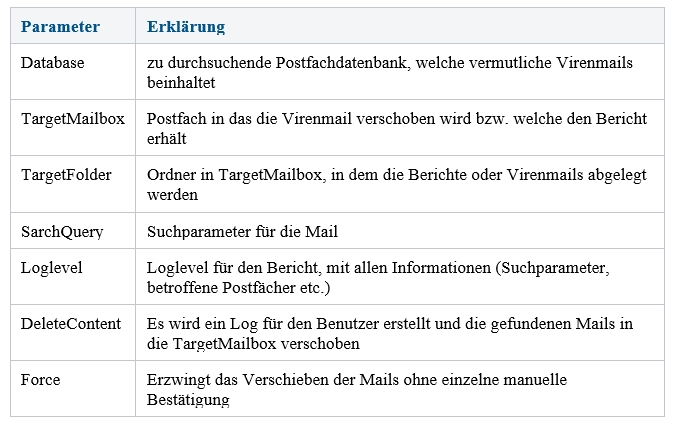

Beispiel 4 - Postfachdatenbank durchsuchen, Bericht erstellen, Mails kopieren, original Mails im Benutzerpostfach LÖSCHEN

Hier werden alle Postfächer der Postfachdatenbank MBXDB1 nach Mails mit dem Betreff "Virus" und Eingang am 07./08.02.2022 durchsucht. Es wird ein Bericht pro Postfach erstellt und die Mails in das Postfach mailadmin@xyz.de in den Ordner SPAM verschoben. Der Bericht erfolgt ebenfalls an mailadmin@xyz.de im Ordner SPAM. Die verschobenen Mails werden in Unterordner pro Postfach abgelegt inkl. der Ordner Struktur, in der sie gefunden wurden.

Get-Mailbox -Database "MBXDB1" -resultsize unlimited | Search-Mailbox -TargetMailbox mailadmin@xyz.de -TargetFolder "SPAM" -SearchQuery {Subject:"Virus" AND received:07/02/2022..08/02/2022} -LogLevel Full -DeleteContent -Force